Функционал файервола работает непосредственно на корневой хост-машине или на роутере (в случае с выделенными серверами), что никак не отображается на работоспособности сервера и не затрагивает его внутреннюю конфигурацию.

— Файервол работает по правилу разрешено все, что не заблокировано. То есть правила блокировки имеют приоритет над правилами разблокировки.

— Если конкретный порт не заблокирован файерволом, то этот порт будет общедоступным и его дополнительно разблокировать не нужно.

— По умолчанию файервол блокирует только 2 пользовательских порта, это SSH (22-й порт) и RDP (3389-й порт).

— Если какой-либо из портов недоступен, проверьте, обслуживается ли данный он на сервере и правильно ли он настроен.

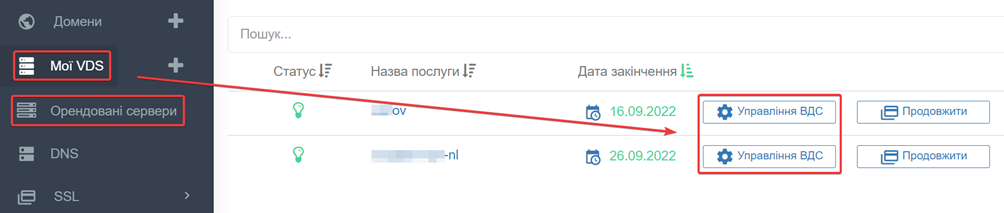

Для настройки файервола перейдите в свою панель управления ? [ссылка на панель управления] - [VDS/DS] - [УПРАВЛЕНИЕ] - [ВКЛАДКА "УПРАВЛЕНИЕ СЕРВЕРОМ"]

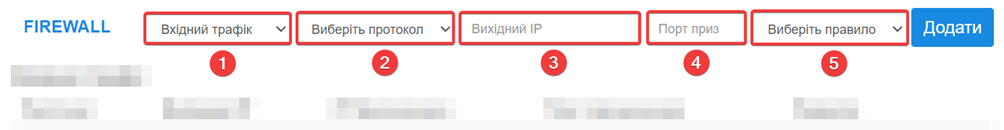

В нижней части страницы будет блок управления [FIREWALL]

|

Обратите внимание: красным цветом выделены правила, которые установлены администратором и убрать их со своей стороны Вы не можете. Устанавливаются данные правила по двум причинам: — с целью повышения защиты (не влияют на работоспособность служб на сервере) — при необходимости блокировок конкретного порта, например в случае атак на сервер |

[1] [ТИП ТРАФИКА] — ВХОДЯЩИЙ или ИСХОДЯЩИЙ. В случае входящего трафика — IP назначение это IP адрес Вашего сервера. В случае исходящего трафика – исходящий IP = IP Вашего сервера;

[2] [ПРОТОКОЛ] — TCP или UDP. Если установить значение [ВСЕ] будут добавлены два правила для TCP и UDP трафика;

[3] [ИСХОДЯЩИЙ IP] или [IP НАЗНАЧЕНИЯ] — для входящего трафика необходимо указать IP адрес, откуда отправляется запрос. Для исходящего трафика необходимо указать IP-адрес, куда отправляется запрос. Если указать ALL – правило будет действовать для всего диапазона IPv4 адресов, то есть для всех IP адресов.

[4] [ПОРТ НАЗНАЧЕНИЯ] — укажите конкретный порт. Если оставить поле пустым, правило будет добавлено для всего диапазона портов 1-65535.

[5] [ВЫБЕРИТЕ ПРАВИЛО] — РАЗРЕШИТЬ или ЗАПРЕТИТЬ трафик.

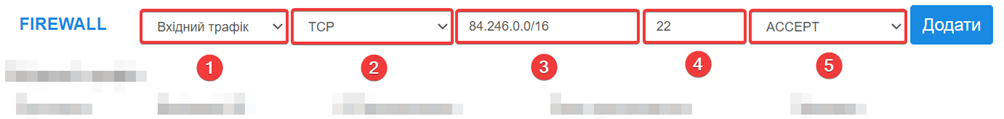

| Обратите внимание: при указании IP для подключения можно использовать маску подсети. Максимально допустимая маска — /16, что в эквиваленте равняется 65534 IP адресам одного диапазона. Для примера, если у Вас IP 84.246.80.111, указав маску 84.246.0.0/16 правило будет работать для всего диапазона из 65 тысяч IP адресов. |

Порт 22, операционные системы Linux

фит[1] [ТИП ТРАФИКА] - ВХОДЯЩИЙ ТРАФИК

[2] [ПРОТОКОЛ] - TCP

[3] [ИСХОДЯЩИЙ IP] - Введите IP или маску. Узнать Ваш IP можно [по ссылке ip.cx.ua]

[4] [ПОРТ НАЗНАЧЕНИЯ] - 22

[5] [ВЫБЕРИТЕ ПРАВИЛО] - ACCEPT или РАЗРЕШИТЬ

Нажмите кнопку [ДОБАВИТЬ]

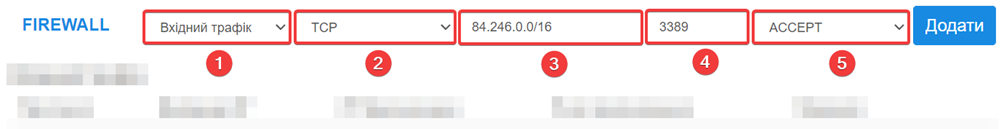

Порт 3389, удаленный рабочий стол Windows

[1] [ТИП ТРАФИКА] - ВХОДЯЩИЙ ТРАФИК

[2] [ПРОТОКОЛ] - TCP

[3] [ИСХОДЯЩИЙ IP] - Введите IP или маску. Узнать Ваш IP можно [по ссылке ip.cx.ua]

[4] [ПОРТ НАЗНАЧЕНИЯ] - 3389

[5] [ВЫБЕРИТЕ ПРАВИЛО] - ACCEPT или РАЗРЕШИТЬ

Нажмите кнопку [ДОБАВИТЬ]

Все категории вопросов